SECRETARIA DE EDUCACIÓN

PLANTEL 22

ADMINISTRAR LOS RECURSOS DE UNA RED

BLOG

EVALUACIÓN FINAL

PARCIAL 3

MTRA. LUCIA CRISTINA ANGULO LOPEZ

602. B. INFORMÁTICA

QUE PRESENTA

ADRIANA

HERNÁNDEZ GONZÁLEZ

RICARDO

FABIÁN ARRIAGA RAMÍREZ

MARTÍN

DAVALOS MORALES

SAN IGNACIO CERRO GORDO,

JAL. 12 DE JUNIO DE 2013

3 parcial - Administrar una red

Temas

- Técnicas de generar respaldos del sistema operativo, programas y documentos.

- Procedimientos para generar los diferentes tipos de cuentas de usuario y grupos.

- Establecer una contraseña en un archivo.

- Restringir el acceso a ciertas estaciones de trabajo

- Tabla comparativa sobre los principales antivirus del mercado.

- Tabla comparativa del firewall.

- Herramientas para detectar vulnerabilidades en la red y liberación de espacio en el.

Practicas

- practica de carrera 6

- practica de carrera 7

- practica de carrera 8

1.Técnicas de generar respaldos del sistema operativo, programas y documentos.

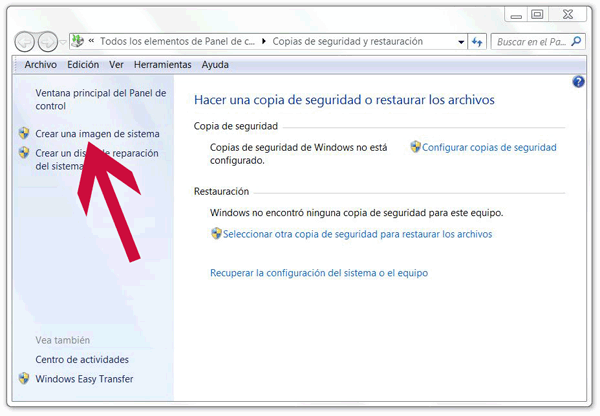

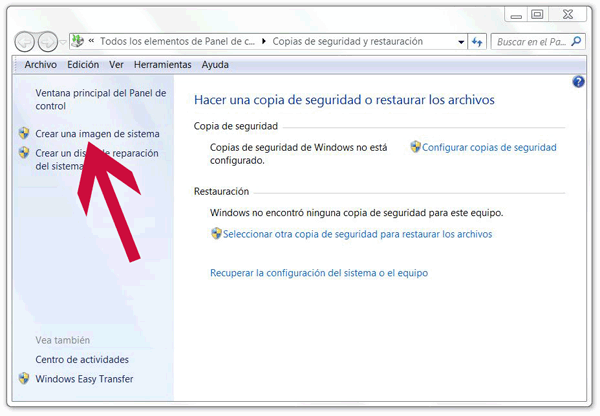

Accede al Panel de control y allí abre la herramienta "Copias de seguridad y restauración".

También puedes abrirla de otro modo, para eso escribe o pega en el cuadro de Inicio o en Ejecutar: SDCLT y presiona la tecla Enter.

En la barra lateral derecha escoge: "Crear una imagen de sistema".

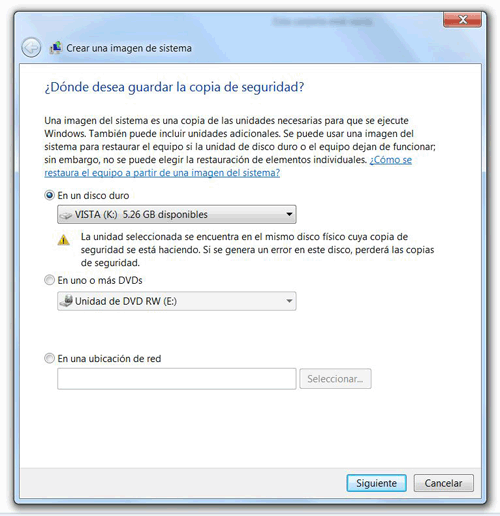

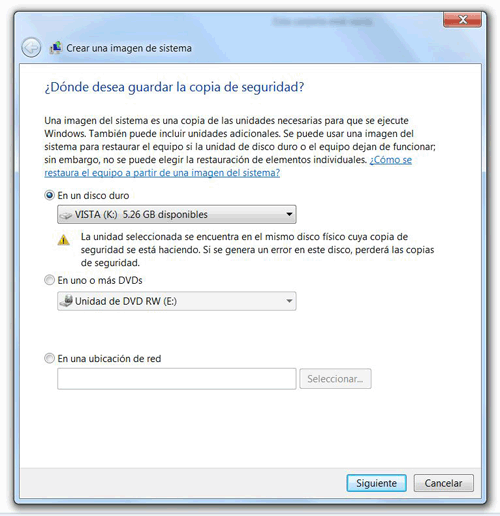

El asistente abrirá una ventana similar a la siguiente imagen, donde después de un rápido escaneo estarán disponibles tres opciones, para elegir la ubicación donde se guardará la imagen a crear:

Por supuesto que la opción ideal es la primera si se cuenta con la capacidad necesaria en disco ya que las otras son alternativas válidas pero que a la hora menos esperada de la restauración pudieran causar conflictos, por ejemplo que la unidad de disco no funciones de forma adecuada o que la red ni esté disponible en ese momento.

Escoge la opción necesaria y sigue los pasos del asistente.

También está disponible la herramienta Restaurar sistema, pero no es ese exactamente su propósito.

Para activar la restauración del sistema:

Si usas estos sistemas operativos, más abajo en este artículo encontraras

alternativas más sencillas.

Windows

7 y XP proporcionan distintos métodos para guardar a salvo información, como lo

son las copias de seguridad o la Creación de una imagen del

sistema.

Windows da la posibilidad al usuario de crear una copia de seguridad del sistema, esta no es más que una imagen de la partición donde se encuentra instalado Windows, una copia exacta de una unidad de sistema.

Crear una imagen del sistema y tenerla a salvo nos permite restaurar completamente una partición completa en caso de daños graves al sistema operativo por cualquier situación inesperada.

Podemos restaurar la copia guardada usando un disco de arranque o de inicio.

De esa forma recuperaremos completamente el sistema operativo, incluyendo Windows, la configuración del sistema, las aplicaciones, programas instalados y todos los datos e informaciones que teníamos en dicha partición.

Es necesario conocer que de forma predeterminada en Windows las carpetas Mis Documentos y Mis Imágenes se encuentran situadas en la partición del sistema.

Son métodos avanzados usados solo por profesionales.

La instalación del sistema operativo en un equipo, es un proceso aunque no difícil en caso de un sistema moderno, es algo delicado y bastante tedioso, además después de instalar el sistema es necesario, para que el mismo funcione de la forma adecuada, instalar drivers y controladores para los dispositivos auxiliares que se conectan.

No es todo después es necesario instalar todos las programas y aplicaciones que utilizamos, en algunos casos serán necesarias de registrar o de actualizar por internet.

Debido a todo lo anterior, la instalación de un sistema operativo, específicamente Windows, en muchos casos puede resultar compleja, hasta inclusive para algunos será necesario acudir a un especialista.

Ninguna instalación de Windows es eterna, por lo que con el tiempo el sistema se ira ralentizando hasta que se haga imprescindible una reinstalación.

Algunos utilizan el método de instalar Windows con todos los pasos posteriores e inmediatamente después crear y guardar una imagen en una ubicación segura, que podrán restaurar en solo minutos en caso de cualquier conflicto.

Ventajas de crear y guardar una imagen del sistema.

La instalación del sistema operativo en un equipo, es un proceso aunque no difícil en caso de un sistema moderno, es algo delicado y bastante tedioso, además después de instalar el sistema es necesario, para que el mismo funcione de la forma adecuada, instalar drivers y controladores para los dispositivos auxiliares que se conectan.

No es todo después es necesario instalar todos las programas y aplicaciones que utilizamos, en algunos casos serán necesarias de registrar o de actualizar por internet.

Debido a todo lo anterior, la instalación de un sistema operativo, específicamente Windows, en muchos casos puede resultar compleja, hasta inclusive para algunos será necesario acudir a un especialista.

Ninguna instalación de Windows es eterna, por lo que con el tiempo el sistema se ira ralentizando hasta que se haga imprescindible una reinstalación.

Algunos utilizan el método de instalar Windows con todos los pasos posteriores e inmediatamente después crear y guardar una imagen en una ubicación segura, que podrán restaurar en solo minutos en caso de cualquier conflicto.

¿Cómo crear una imagen del sistema o copia de seguridad en Windows?

Accede al Panel de control y allí abre la herramienta "Copias de seguridad y restauración".

También puedes abrirla de otro modo, para eso escribe o pega en el cuadro de Inicio o en Ejecutar: SDCLT y presiona la tecla Enter.

En la barra lateral derecha escoge: "Crear una imagen de sistema".

El asistente abrirá una ventana similar a la siguiente imagen, donde después de un rápido escaneo estarán disponibles tres opciones, para elegir la ubicación donde se guardará la imagen a crear:

En un disco duro.

En la pestaña podrás escoger entre las particiones o discos diferentes, por supuesto que no podrás guardarla en la partición actual. Escoge una con espacio libre suficiente.En uno o más DVDS.

Permite guardar la imagen en varios discos que podrían ser 4, 5 o más discos dependiendo del tamaño de la partición del sistema. Es imprescindible tener instalada una unidad grabadora de discos DVD.En una ubicación de red.

Permite guardar la copia en otro equipo en una red local.

Por supuesto que la opción ideal es la primera si se cuenta con la capacidad necesaria en disco ya que las otras son alternativas válidas pero que a la hora menos esperada de la restauración pudieran causar conflictos, por ejemplo que la unidad de disco no funciones de forma adecuada o que la red ni esté disponible en ese momento.

Escoge la opción necesaria y sigue los pasos del asistente.

También está disponible la herramienta Restaurar sistema, pero no es ese exactamente su propósito.

La restauración del sistema permite restaurar los archivos de sistema a un estado anterior. De esta manera podemos deshacer los cambios realizados en el sistema y llevarlo de vuelta a una fecha en que todo funcionaba bien.

Los puntos de restauración son creados automáticamente, pero también podemos crear otros puntos de restauración manualmente en fechas que creamos conveniente.

Restaurar el sistema

- Vamos a Inicio > Panel de control > Recuperación > Abrir Restaurar sistema, luego hacemos clic en Siguiente

- Marcamos la casilla "Mostrar más puntos de restauración", luego seleccionamos el punto de restauración que creamos conveniente y hacemos clic en "Siguiente"

- Finalmente hacemos clic en "Finalizar"

Activar la creación de puntos de restauración

Para crear un punto de restauración de manera automática o para crearlo manualmente, es necesario que esta función esté activada en el disco duro en el que se desea hacer una restauraciónPara activar la restauración del sistema:

- Hacemos clic en el botón Inicio de Windows (esquina inferior izquierda)

- En el recuadro de búsqueda (justo encima de Inicio), escribimos restaurar. En la lista de aplicaciones que aparece, hacemos clic en Crear un punto de restauración (imagen 1)

- En la ventana que se abre, seleccionamos la partición del disco duro en la que deseamos activar la restauración, luego hacemos clic en Configurar. Aquí también podemos crear un punto de restauración. (imagen 2)

- Ahora marcamos la casilla "Restaurar configuración del sistema y versiones anteriores de archivos" y hacemos clic en Aceptar. La restauración del sistema automática y manual será activada. También podemos eliminar todos los puntos de restauración y ajustar el espacio en disco máximo utilizado para la protección del sistema.

Si usas Windows 8, este sistema soluciona completamente este problema, facilita

la creación y guardado de respaldos de archivos a cualquier persona, aun sin

tener conocimiento alguno.

2.Procedimientos para generar los diferentes tipos de cuentas de usuario y grupos.

3. Establecer contraseña a un archivo.

Procedimiento para generar tipos de usuarios

1. Primero entramos a inicio y seleccionamos panel de control

1. Primero entramos a inicio y seleccionamos panel de control

2. Desde ahí, seleccionamos "agregar o quitar cuentas de usuario" en la opción "cuentas de usuario y protección infantil"

3. En esta ventana seleccionaremos la opción "crear una nueva cuenta"

4. A continuación le escribiremos el nombre que deseemos y seleccionaremos el tipo de cuenta según los permisos que queramos otorgarle.

Y listo, ya hemos creado una cuenta nueva!!!

Pasos para generar un grupo de usuarios

Y listo, ya hemos creado una cuenta nueva!!!

Pasos para generar un grupo de usuarios

1. Para abrir Microsoft Management Console, haga clic en el

botón Inicio,

escriba mmc en el cuadro de búsqueda y, a continuación, presione

ENTRAR. Si se le solicita una contraseña de administrador o una

confirmación, escriba la contraseña o proporcione la confirmación.

2.

En el panel izquierdo, haga clic en Usuarios

y grupos locales.

3.

Haga doble clic en la carpeta Grupos.

4.

Haga clic en Acción y, a continuación, haga clic en Grupo nuevo.

5.

Escriba un nombre de grupo y una descripción.

6.

Haga clic en Agregar y escriba el nombre de la cuenta de usuario.

7.

Haga clic en Comprobar

nombres y, a continuación, haga

clic en Aceptar.

8.

Haga clic en Crear.

En este

tema veremos como ponerle una contraseña a un archivo comprimido

para así poder resguardarlo de otros usuarios.

A continuación te mostramos los pasos a seguir:

- Lo primero que debemos hacer es comprimir el archivo, dando clic derecho sobre el y seleccionando la opción "añadir al archivo..."

- Nos aparecerá una

ventana donde seleccionaremos en el menú la pestaña

"avanzado"

- En

la parte inferior derecha tenemos la opción "establecer

contraseña", la seleccionaremos y nos enlazara a otra ventana.

- Estableceremos la contraseña

que mas nos convenga, daremos aceptar y listo!!!

Para

abrir el archivo:

De esta manera ya hemos creado un archivo comprimido protegido por

contraseña.

4. Restringir el acceso a ciertas estaciones

de trabajo

SEGURIDAD SOFTWARE EN REDES DE ÁREA LOCAL

Las redes de área local, éstas cuentan con sistemas operativos que

disponen de recursos concretos con los que poder garantizar la seguridad.

Tipos:

- Seguridad

de acceso: consiste en que toda persona que pretenda acceder a la red debe

de estar dado de alta por el administrador.

- Seguridad

de usuario: consiste en que cada usuario se le pueda dar derechos de

acceso para trabajar en un directorio concreto.

- Seguridad

de directorio: consiste en que cada directorio tiene una mascara de

derechos máximos para restringir los derechos de acceso a un directorio

determinado.

- Seguridad en los ficheros: ésta se establece mediante atributos que tiene cada uno de los ficheros, de sólo ejecución, sólo lectura y escritura, etc...

5. TABLA COMPARATIVA DE LOS PRINCIPALES ANTIVIRUS EN EL MERCADO.

Antivirus

|

Descripcion

|

Bitdefender Antivirus Plus

es posiblemente el mejor antivirus del mercado para el 2013. Este

antivirus detece y elimina de forma eficaz las amenazas de virus, gusanos,

troyanos y otros programas maliciosos. Protege contra también contra los

peligros que aparecen en las redes sociales, correos electrónicos peligrosos

y sitios web maliciosos. Es fácil de instalar y de usar.

|

|

Kaspersky

Anti-Virus 2013

|

Kaspersky presume de detectar todo

tipo de virus y amenzas con una tasa de éxito del 100 por ciento.

Sin duda una de los mejores antivirus del mercado, es robusto y e

integra tecnologías innovadoras para defender incluso contra las amenazas más

recientes. Increíblemente eficaz en la protección de su equipo contra el

malware. Aunque el precio es un poco elevado (47€) incluye

una licencia para tres usuarios.

|

Norton AntiVirus mantiene las

redes sociales (tiene una opción especial para detectar malware en el muro de

Facebook) libre de amenazas. Protege el navegador Firefox e Internet Explorer

de cualquier malware intenten explotar sus

vulnerabilidades. Es un programa eficiente, que no consume demasiados

recursos y ofrece una interfáz práctica e inteligente. Si quieres mejorar la

protección anti-phishing deberás actualizar r Norton AntiVirus

a Norton Internet Security. Su precio es de 49.99 €

|

|

BullGuard Antivirus es un antivirus

sólido y eficaz que incluye excelentes herramientas de detección

temprana, una interfaz elegante y muy útil y excelente servicio de atención

al cliente. Puedes descargar la versión de prueba gratis o comprarlo

por unos 29.95€

|

|

1. F-Secure

Anti-Virus es un software antivirus muy potente, de fácil manejo que ofrece

una completa protección proactiva. Cuenta con una interfaz innovadora con

multitud de recursos. No ofrece protección anti-phising. Cueta

alrededor de 39€.

|

|

AVG Anti-Virus es un programa

eficaz con excelentes características. Obtiente siempre una buena puntuación

en las pruebas de laboratorios independientes. Mantiene una base de datos

de amenazas conocidas para que pueda bloquearlas, y utiliza la tecnología

online para desplegar rápidamente las defensas contra amenazas recién creadas

casi tan rápidamente como las crean los hackers. Excelente al proteger y

advertir contra los ataques en Internet, protege también dentro de las redes

sociales. Cuenta con un estupendo soporte vía chat o email, aunque no

por teléfono. Su precio es de 29.95 aunque ofrece una versión gratis,

|

|

Panda

Internet Security 2012

|

Una de las quejas que

más se escucha entorno a los antivirus es el hecho de que consumen muchos

recursos. Si somos de los que nos preocupa esto, la opción que nos propone

Panda con Internet Security es muy interesante. Casi todos los recursos se

encuentran en la nube, es decir, fuera de nuestro ordenador, por

lo que no tenemos que preocuparnos por la RAM o si tenemos un procesador más

rápido que otro. Eso sí, necesitaremos una conexión permanente a Internet

para disfrutar de todas las bondades de Panda Internet Security 2012.

|

6. TABLA COMPARATIVA DE FIREWALL

Cortafuegos

|

Un cortafuego (firewall en inglés) es una parte de un sistema o una

red que está diseñada para bloquear el acceso no autorizado, permitiendo al

mismo tiempo comunicaciones autorizadas.

|

Primera

generación – cortafuegos de red: filtrado de paquetes

|

El

primer documento publicado para la tecnología firewall data de 1988, cuando

el equipo de ingenieros Digital

Equipment Corporation(DEC)

desarrolló los sistemas de filtro conocidos como cortafuegos de filtrado de

paquetes. Este sistema, bastante básico, fue la primera generación de lo que

se convertiría en una característica más técnica y evolucionada de la

seguridad de Internet.

|

Segunda

generación – cortafuegos de estado

|

Durante

1989 y 1990, tres colegas de los laboratorios AT&T Bell, Dave Presetto,

Janardan Sharma, y Nigam Kshitij, desarrollaron la segunda generación de

servidores de seguridad.

|

Tercera

generación - cortafuegos de aplicación

|

Son

aquellos que actúan sobre la capa de aplicación del modelo OSI. La clave de

un cortafuegos de aplicación es que puede entender ciertas aplicaciones y

protocolos (por ejemplo: protocolo

de transferencia de ficheros, DNS o

navegación web), y permite detectar si un protocolo no deseado se coló a

través de un puerto no estándar o si se está abusando de un protocolo de

forma perjudicial.

|

Tipos de cortafuegos

|

-Nivel de

aplicación de pasarela

-Circuito a nivel

de pasarela

-Cortafuegos de

capa de red o de filtrado de paquetes

-Cortafuegos de

capa de aplicación

-Cortafuegos

personal

|

Ventajas de unos cortafuego

|

Bloquea el acceso a personas y/o aplicaciones no

autorizadas a redes privadas.

|

Limitaciones de un cortafuegos

|

·

Un cortafuegos no puede proteger contra aquellos

ataques cuyo tráfico no pase a través de él.

·

El cortafuegos no puede proteger de las amenazas

a las que está sometido por ataques internos o usuarios negligentes. El

cortafuegos no puede prohibir a espías corporativos copiar datos sensibles en

medios físicos de almacenamiento (discos, memorias, etc.) y sustraerlas del

edificio.

|

7.HERRAMIENTAS PARA DETECTAR VULNERABILIDADES EN LA RED Y LIBERACION DE ESPACIO

NESSUS

Nessus está catalogado como gran

herramienta de hacking y auditoría de sistemas. Realiza un escaneo de equipos y

redes detectando vulnerabilidades y fallos de seguridad.

Nessus está compuesto por un cliente y un servidor.

En Nessus Server configuramos el servidor, lo más importante es introducir la

dirección ip del adaptador de red y el puerto que vamos a usar.

Cuando ejecutamos Nessus Client nos

permite escanear un determinado equipo, un rango de direcciones IP, subredes,

etc.

Una vez hayamos realizado esto,

configuraremos el tipo de escaneo que queramos realizar.

Soportado bajo Windows y Linux.

LIBERAR ESPACIO EN DISCO DURO

No importa que la capacidad de los discos duros haya aumentado de forma sustancial. Da igual que tu disco duro sea de 300, 400 ó 500 Gb. Está demostrado, a mayor número de gigas en el disco duro, mayor número de archivos que no sirven para nada tendremos en él. Es una especie de Síndrome de Diógenes de datos.

Cuando tenemos tanto espacio en disco, nos dejamos llevar por los programas P2P, las vacaciones con cámara digital, las series de nuestro compañero, los juegos enormes… en fín, pensamos que el disco duro no tiene límites. Pero llega un día en el que nuestro ordenador pide auxilio, empieza ralentizarse a pasos agigantados y sale un mensajito de Windows que nos dice que no hay espacio en disco… ¡¡¿Cómo?!! Sí, en cuestión de poco tiempo somos capaces de acabar con todo el espacio del disco duro, no importa lo grande que sea.

En ese momento, la primera opción a la que recurrimos es vaciar la papelera de reciclaje, pero no es suficiente. El segundo paso es “Panel de control – Agregar o quitar programas“. Ahí vemos la cantidad de programas inservibles que tenemos instalados y la de juegos enormes que tenemos en nuestro ordenador (incluso recuperamos las ganas de jugar a alguno que otro). Con este paso liberamos espacio, pero entonces nos sentimos culpables y pensamos en limpiar un poco y liberar unos cuantos Gigas más.

¿Cómo liberar espacio en disco? Gran pregunta que algunos programas nos ayudan a responder de una manera bastante eficaz. La primera opción será ejecutar un programa que nos ayude a eliminar archivos inservibles y limpiar el registro de Windows. CCleaner se presenta cómo la opcion más eficaz, es gratis y funciona de maravilla.

Después de analizar el sistema con CCleaner, es buena idea ejecutar un programa para encontrar y eliminar archivos duplicados. Para ello, tenemos bastantes opciones, gratuitas y de pago. Entre las opciones gratuitas recomendables encontramos Duplicate Cleaner, Anti-Twin, Easy Duplicate Finder o Duplicate File Finder.

Estos programas te ayudarán a encontrar los archivos que estén ocupando espacio doblemente en tu disco duro, pudiendo elegir el tipo de búsqueda a hacer. Podrás restringir la búsqueda de archivos a imágenes, música, documentos o total. Después, al ver el listado de archivos duplicados podrás eliminar muchos de ellos y dejar otros cuantos gigas libres.

Si después de esto necesitamos más espacio libre en el disco, tendremos que echar un vistazo a las entrañas del disco duro y averiguar cuáles son los directorios y archivos que ocupan más espacio. Podemos llevarnos alguna sorpresa en forma de archivos temporales o de carpetas de fotos y vídeos que tengamos almacenados y que podamos sacar a un disco duro externo. De este modo liberaremos espacio suficiente cómo para que nuestro PC vuelva a ser el de antes. Para ello también existen programas totalmente gratuitos muy efectivos. PieSize, Overdisk oScanner son algunos de ellos. Te recomendamos éste último, ya que es el más actualizado de ellos.

Tras todo esto, tu disco duro debería estar con unos cuantos Gigas libres y listo para soportar otras largas sesiones de P2P, fotos y vídeos. Te recomendamos hacer uso de estos programas asíduamente (y un poco de autocontrol) para que el aviso de “no hay espacio suficiente en disco” no vuelva a tener otra aparición estelar en tu pantalla.

PRACTICAS

6. En

la práctica 6 mostramos como crear cuentas y grupos de usuario paso a paso, hicimos 5

cuentas de usuario con su nombre predeterminado. Después

ya que estaban hechas las eliminamos.

7. En la practica 7 creamos una carpeta, después damos

clic derecho en la carpeta, y seleccionamos la opción avanzada y ponemos el

nombre al archivo. Después

establecemos una contraseña y por ultimo compartimos el archivo.

8. En

la practica 8 activamos una cuenta. Después

personalizamos la configuración de cada tipo de red. El

siguiente paso fue instalar un antivirus nosotros instalamos el avast. El

siguiente paso fue instalar el ccleaner hicimos la limpieza completa y después

de la limpieza desinstalamos ccleaner. Y

por último pusimos el nombre o número de

la pc, fecha, hora, encargado, y las actividades que se realizaron.

|

NOMBRE

|

FECHA

|

HORA

|

ENCARGADO

|

ACTIVIDAD

|

|

Pc-1

|

23 julio 2013

|

09:30am

|

administrador

|

Se le instaló un software para la

detección de fallas y actualización de drivers (Driver Genius)

|

|

Pc-2

|

29 julio 2013

|

10:00am

|

administrador

|

Se instaló un antivirus (Avast) y se

instalaron actualizaciones del sistema

con Windows Updater.

|

Diego, Enrique, Alfredo

ResponderEliminarEste Blog cumple con todos los trabajos que nos pidió el cursos en este tercer parcial. Esta estructurado y muy organizado. Tiene todos los componentes que nos pide cada actividad. Es muy básico y claro y es de servicio. Es llamativo el blog ya que los temas son sencillos y los explican bien. Las imágenes que nos incluyen nos ayudan en varios de los pasos y procedimientos dirijidos. También el fondo del blog ayuda mucha y lo hace ver como un trabajo organizado y limpio. No le hiso falta niun tema. Muy buen trabajo.

Gracias!

Crystal, Dayana, Fabiola Hernandez

ResponderEliminarPrimeramente esta muy bien elaborado, ya que esta muy organizado, la información esta donde debe estar, y esta muy bien explicardo, creo que tiene todo lo que necesita.

me parese muy bien elaborado, cuenta con toda la informacion requerida ,,,,

ResponderEliminarEste blogger esta bien hecho, pero en algunos temas le hace falta mas imágenes.

ResponderEliminarBy: Vanessa, Leslie, Nayeli y Cristina

En opinión de todo el equipo este blog es uno de los mejores, ya que cuenta con buena organización, la información esta muy completa y es breve pero conciso en los detalles de cada tema, ademas tiene buena presentación. ATTE: Fabiola Lizbeth Mercado Lara, Jairo Contreras Hernández, Alma María Patiño García.

ResponderEliminar